تزعم فرق أمن تكنولوجيا المعلومات في Microsoft أنها اكتشفت حملة تصيد واسعة النطاق، قادرة على تجاوز المصادقة الثنائية. وبشكل أكثر تحديدًا، يستخدم تقنيات وكيل HTTPS لاختطاف حسابات Office 365، وفي المجمل، تأثر ما لا يقل عن 10000 شركة.

في السنوات الأخيرة، أصبح التصيد الاحتيالي أحد الأساليب المفضلة لدى المتسللين. سهلة الإعداد، مما يسمح لك باستهداف أكبر عدد ممكن من الضحايا المحتملين وتقديم دخل مرتفع، تمثل حملات التصيد الاحتيالي سلاحًا مثاليًا للمتسللين.

علاوة على ذلك، لم يعودوا يترددون في استهداف مستخدمي المؤسسات العامة والشركات المعروفة مثلأورساف,مساحة صحتيأو حتىشركة التوصيل DHL. في يوم الخميس الموافق 14 يوليو 2022، نشرت Microsoft للتومدونتها مخصصة للتفاصيل الأمنية حول حملة التصيد الاحتياليمن الحجم الذي كان من شأنه أن يؤثر على أكثر من10.000 شركة حول العالممنذ إطلاقه في سبتمبر 2021.

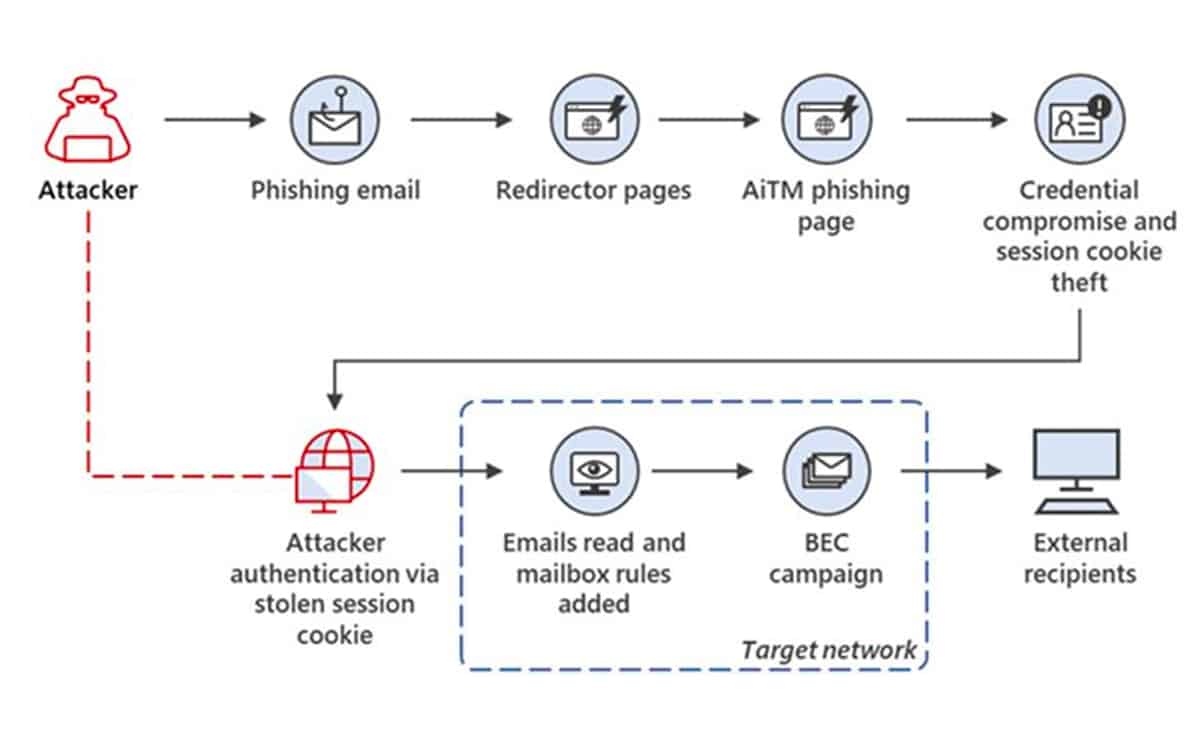

وفقا لباحثي أمن المعلومات من شركة ريدموند، استخدمت هذه الحملة الواسعةتقنيات وكيل HTTPS لاختطاف حسابات Office 365. الهدف هو اختراق رسائل البريد الإلكتروني المهنية. وبمجرد الاستيلاء على صناديق البريد الاحترافية هذه، اتصل المتسللون بعملاء هذه الشركات وشركائها من أجل الحصول على مدفوعات احتيالية. هذه التقنية تسمى BECاختراق البريد الإلكتروني للأعمال.

حملة تصيد تتجاهل المصادقة الثنائية (2FA).

الإجراء كالتالي: يرسل المتسللون رسائل بريد إلكتروني ضارة تحتوي على مرفقات HTML تالفة. من خلال النقر عليه،تتم إعادة توجيه الضحايا إلى بوابات تسجيل الدخول المزيفة لـ Office 365. هذا هو المكان الذي تختلف فيه حملة التصيد الاحتيالي هذه عن عملية التصيد الاحتيالي التقليدية. في الواقع، يتم ترميز عنوان البريد الإلكتروني للمستخدم في عنوان URL لصفحة إعادة التوجيه. ويتم استخدامه بعد ذلك لملء حقل تسجيل الدخول مسبقًا على صفحات التصيد الاحتيالي.

وبمجرد الانتهاء من ذلك، تعمل صفحات التصيد الاحتيالي بمثابة وكيل واستخراج بيانات الاعتماد التي أدخلها المستخدم من موقع Office 365 الشرعي، أثناء عرض مطالبة المصادقة الثنائية. ومن خلال هذه الطريقة، تمكن المتسللون من استعادة كلمة مرور تسجيل الدخول بالإضافة إلى ملف تعريف ارتباط الجلسة. يعد هذا العنصر الأخير ضروريًا، لأنه يسمح للمستخدم بالبقاء على اتصال دون الحاجة إلى المصادقة مرة أخرى أثناء الجلسة.

هذه هي الطريقةيتحكم المتسللون في صندوق البريد الإلكتروني الاحترافي الخاص بالضحية بالكامل، ويتمتعون بحرية إرسال رسائل البريد الإلكتروني إلى الموظفين والعملاء وشركاء الأعمال، على أمل الحصول على دفعة احتيالية.

مصدر :مايكروسوفت

اسأل عن أحدث لدينا!

أفضل الأجهزة اللوحية التي تعمل باللمس: ما الطراز الذي يجب شراؤه في عام 2024؟

إذا كنت تبحث عن أفضل جهاز لوحي يعمل بنظام Android، فقد وصلت إلى المكان الصحيح! دليل شراء الأجهزة اللوحية الخاص بنا موجود هنا لمساعدتك في الاختيار من بين العديد من الطرازات وجميع العلامات التجارية المتوفرة في السوق. اتبع القائد !

أدلة شراء الكمبيوتر

تم دفع سيارات الدفع الرباعي الكهربائية الست هذه إلى نقطة نفاد الوقود، أي منها ذهبت إلى أبعد من ذلك؟

أجرى مات واتسون من قناة CarWoW على YouTube للتو اختبارًا فريدًا إلى حد ما. الفكرة؟ قم بقيادة ست سيارات دفع رباعي كهربائية إلى أقصى حدودها لتعرف أي منها ستذهب إلى أبعد مدى. كلهم على نفس الطريق، في نفس اليوم، في…

السيارات الكهربائية

Disney+: أخيرًا عرفنا المبلغ الذي سيتعين عليك دفعه لمشاركة حسابك في فرنسا

بمناسبة انعقاد مؤتمر جديد مخصص لأخبار ديزني في عام 2025، كشفت الشركة الكبيرة أخيرًا عن المبلغ الذي سيتعين على المستخدمين الفرنسيين دفعه لمشاركة حساب Disney + الخاص بهم. في هذا الثلاثاء 10 ديسمبر 2024، ديزني…

ديزني +

سلسلة Warhammer 40K قادمة إلى Prime Video، بقيادة هنري كافيل

اتفقت Prime Video وGames Workshop ومنتجو سلسلة Warhammer 40K أخيرًا على الاتجاه الإبداعي الذي يجب اتخاذه للبرنامج، والذي يمكن بالتالي أن يبدأ تطويره. لقد كان في الهواء، والآن أصبح رسميًا. سلسلة مطرقة حرب…

أمازون برايم فيديو

بيانات iCloud الخاصة بك في خطر كبير، قم بتحديث جهاز iPhone أو mac الخاص بك على الفور

تسمح ثغرة أمنية في iOS وmacOS للتطبيقات الضارة بالوصول إلى بيانات iCloud الخاصة بك دون إذن. إذا لم يكن جهازك محدثًا، فقد تتعرض معلوماتك الشخصية للخطر. iOS 18 وmacOS Sequoia، الإصدار الأحدث…

ايفون

نحن نعرف المزيد عن مؤامرة Spider-Man 4

بدأت مؤامرة Spider-Man 4 في الكشف عن نفسها ببطء. سيكون يعتمد بشكل أساسي على الكتب المصورة لقوس Spider-Man 24/7. بعد الثلاثية التي انتهت بتأليه نهاية Spider-Man: No Way Home، والتي تم إصدارها في...

تلفزيون

اختبار Motorola Edge 50 Ultra: الصيغة الجيدة التي كنا ننتظرها؟

تم التخلي عن موتورولا في عام 2023، وتمنح طراز "Ultra" فرصة أخرى في عام 2024. حتى أن هذا الهاتف الذكي مجهز بشكل أفضل من Edge 50 Pro، فهو لديه طموح للتنافس مع أفضل حاملي المعايير من Samsung أو Apple أو Xiaomi أو Google. بيعت بعدة مئات من اليورو …

الاختبارات

Windows 11: أصبح متصفح Microsoft Edge أكثر كفاءة وأسرع، حتى على أجهزة الكمبيوتر القديمة

بفضل تكامل WebUI 2.0 على Edge، اكتسب متصفح Microsoft استجابة وسرعة على نظام التشغيل Windows 11. والخبر السار الآخر هو أن هذه التحسينات ستفيد أيضًا المستخدمين المجهزين بجهاز أكثر تواضعًا. إذا أخذت مايكروسوفت…

ويندوز

يوفر Windows 11 أخيرًا وصولاً سريعًا إلى الرموز التعبيرية وملفات GIF

يحتوي Windows 11 على اختصار في شريط المهام، مما يسمح لك بفتح الأداة مما يتيح الوصول إلى الرموز التعبيرية وملفات GIF والحافظة. لقد اعتدنا على هواتفنا الذكية أن نكون قادرين على الوصول بسرعة إلى الرموز التعبيرية وملفات GIF، عندما...

ويندوز

يمكن لجهاز Samsung Galaxy S25 أن يجعل حياتك أسهل بفضل معيار الشحن الجديد هذا

تستعد شركة سامسونج لتحقيق إنجاز كبير في هاتفها Galaxy S25 من خلال التكنولوجيا التي يمكن أن تجعل الشحن اللاسلكي أكثر موثوقية وملاءمة، مع تسهيل استخدام الملحقات. يمثل هاتف Galaxy S25، خلفًا لهاتف Galaxy S24، الجيل التالي من الهواتف الذكية...

سامسونج جالاكسي اس