بالكاد تم إصداره، تم اختراق Nintendo Switch بالفعل! والأكثر إثارة للدهشة هو أن الإجراء كان هو نفسه الذي تم اتباعه في كسر حماية نظام التشغيل iOS. في الواقع، لم يكن على مطور qwertyotuiop، الذي يعمل بالفعل على مسرح Apple، سوى تغيير بضعة أسطر من استغلاله ليتمكن من الوصول إلى وحدة التحكم. لكن هذه ليست سوى البداية.

يعد إصدار وحدة تحكم جديدة دائمًا فرصة للابتهاج بجهاز جديد ينضم إلى عائلة عشاق ألعاب الفيديو الضيقة ولكن المحبوبة. إنها الشركة اليابانية التاريخية نينتندو التي دخلت الساحة مرة أخرى في الأيام الأخيرة.

في الواقع، أصبح Nintendo Switch متاحًا الآن في كل مكان، ويمكنك اكتشافه بالفعلاختبار وحدة التحكم لدينا على الموقع. ومع ذلك، بالنسبة للقراصنة، يعد إصدار وحدة تحكم جديدة قبل كل شيء فرصة لاكتشاف عيوبها واستغلال قدراتها.

إنه المطور qwertyoruiop، المعروف في ساحة القرصنة بكسر حماية iOS 9.3 بالشراكة مع فريق Pangu، الذي نظر إلى وحدة تحكم Nintendo الجديدة. والمفاجأة: لم يستغرق الأمر وقتًا طويلاً حتى اكتشف عيبًا كبيرًا.

لماذا هذا؟ بكل بساطة لأنه لم يكن عليه سوى إعادة تعديل نفس الأداة التي استخدمها في كسر الحماية لنظام التشغيل iOS 9.3. وفي الواقع، فقد استخدم عيبًا معروفًا في إصدار Webkit، وهو مستكشف الويب، الذي يستخدمه كلا النظامين.

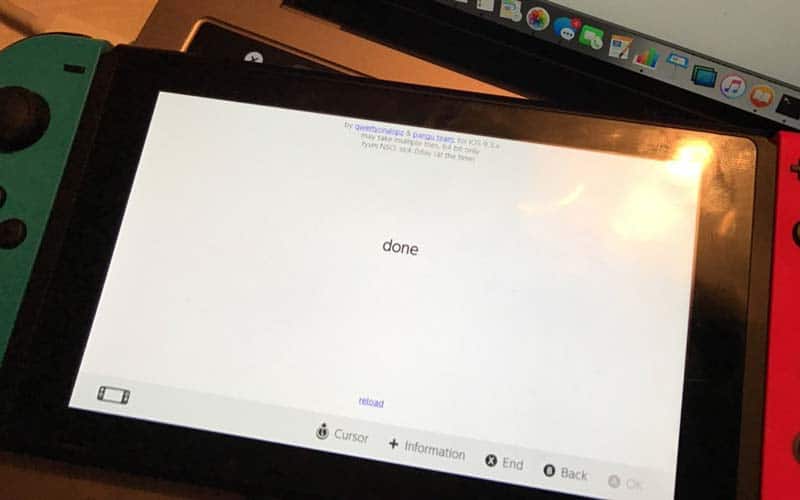

النتيجة: بداية حقوق القراءة/الكتابة على جهاز Nintendo Switch في نسخته 2.0.قوية كما يمكن أن تكون وحدة التحكملن تصمد طويلاً ضد القراصنة. ولكن لا تنجرف.

في الوقت الحالي، يعتبر هذا "إثباتًا للمفهوم" أكثر من كونه قرصنة حقيقية لوحدة التحكم، وسيتعين على الأشخاص الأكثر خبثًا الذين يرغبون في الحصول على ألعاب Switch الخاصة بهم مجانًا الانتظار.

ومن ناحية أخرى، فهذه خطوة أولى مشجعة... إذا لم يتم تصحيحها بسرعة من قبل المطور الذي لديه الكثير ليواجههإلى أخطاء وحدة التحكم الأولىويجب بالتأكيد تحديث Wekbit بسرعة بعد هذا الاكتشاف. المعركة بالكاد بدأت.