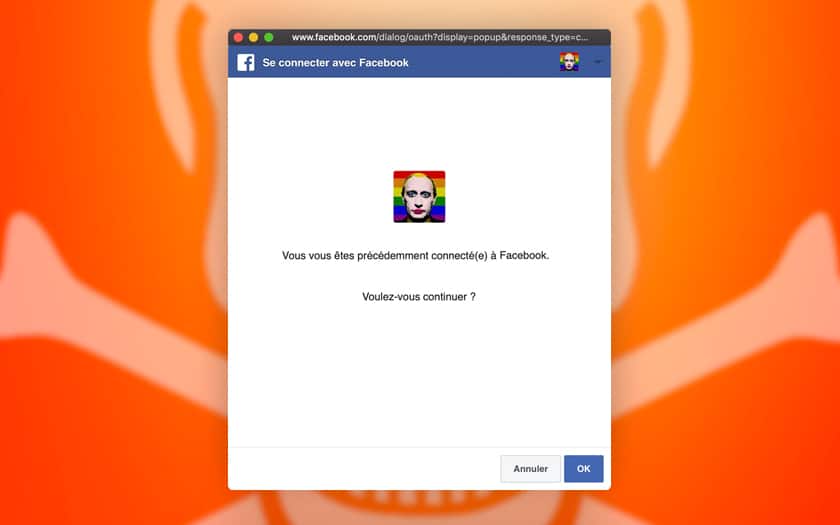

اكتشف باحث أمني تقنية تصيد احتيالي جديدة هائلة: تتضمن إنشاء نافذة منبثقة لتسجيل الدخول الزائف على صفحة مطابقة في كل شيء لنافذة تسجيل الدخول الحقيقية لـ Facebook OAuth. الشهادة، والعنوان في شريط العناوين، والتصميم... كل شيء يبدو أصليًا بنسبة 100% وبالتالي يمكن أن يضلل حتى المستخدمين الأكثر خبرة. الشيء الوحيد الذي يمكن أن يساعد حقًا في اكتشاف الخداع هو محاولة سحب النافذة المنبثقة الزائفة من الصفحة...

من السهل عمومًا إحباط هجمات التصيد الاحتيالي. خاصة إذا كنت، مثلنا، تقوم بالتحقق بشكل منهجي من بعض النقاط المهمة قبل إدخال كلمات المرور الخاصة بك: عنوان URL الدقيق في شريط العناوين، ووجود التماثل المتماثل (اسم النطاق الذي يتم كتابته بنفس الطريقة تقريبًا، على سبيل المثال faebook.com بدلاً من facebook .com)، واستخدام HTTPS، وصلاحية الشهادة أو حتى تصميم النموذج. في كثير من الحالات، إذا كان لديك مجموعة برامج مكافحة فيروسات مثبتة، فإن الامتداد يوفر ميزة إضافية تتمثل في إجراء فحص تلقائي.

إقرأ أيضاً:خدمة الترجمة من Google – احذر من هجمات التصيد الاحتيالي التي تختطف الخدمة!

باحث يكتشف أن هجمات التصيد الاحتيالي ذات مصداقية، حتى بالنسبة للمستخدمين المتمرسين

تخيل الآن هجوم تصيد احتيالي حيث يكون عنوان URL صحيحًا، ويستخدم HTTPS، ويمتلك شهادة صالحة، وله تصميم مطابق لنموذج تسجيل الدخول الحقيقي ويترك اكتشاف برنامج مكافحة الفيروسات لهجمات التصيد الاحتيالي دون منازع؟ هذا هو بالضبط ما اكتشفه للتو أنطوان فنسنت جبارة، الباحث الأمني والمؤسس المشارك والرئيس التنفيذي لناشر مدير كلمات المرور Myki. وفقًا لما نقلته The Hacker News عن المسؤول:"حتى المستخدمين الأكثر يقظة يمكن أن يقعوا في فخها."

يقدم Facebook، مثل Google أو Microsoft، خدمة تسجيل دخول موحدة. والتي تنفذها العديد من المواقع لتقديم طريقة اتصال أكثر ملاءمة لزوارها. ويقول إنه اكتشف مواقع ضارة تعرض على زوارها النظامOAuthمن الفيسبوك. أو على الأقل جعل الأمر يبدو واقعيًا للغاية باستخدام القليل من HTML وJavaScript. المبدأ بسيط: بدلاً من عرض نافذة منبثقة حقيقية كما يفعل فيسبوك، يقوم بمحاكاة نافذة منبثقة عائمة على الصفحة.

إقرأ أيضاً:التصيد الاحتيالي – لا تقوم البنوك بتعويض الضحايا في حالات الإهمال

وبالتالي، لم تعد النافذة عبارة عن حاوية، بل أصبحت عنصرًا رسوميًا يمكن للمستخدم نقله إلى حد ما، مما يعزز الانطباع بالأصالة. بالطبع العنوان، القفل الأخضر، النموذج... كل هذا مزيف ومصمم لمنح المستخدم أكبر قدر ممكن من الثقة. ومع ذلك، فإن أفضل ما في الأمر هو أنه بالنسبة لبرامج مكافحة الفيروسات، لا يتم فتح أي نافذة لتسجيل الدخول. ولذلك يظل اكتشاف التصيد الاحتيالي صامتًا، مما يزيد من المخاطر.

كيف تحمي نفسك؟

وفقًا لأنطوان فنسنت جبارة، بالإضافة إلى المواقع الضارة تمامًا، تنتهي صفحة تسجيل الدخول هذه أحيانًا في مواقع شرعية. مجرمو الإنترنت"توزيع روابط إلى المدونات والخدمات التي تتطلب منك أولاً "الاتصال بحسابك على Facebook" لقراءة مقالة مثيرة أو شراء منتج بسعر مخفض".هناك طريقة واحدة فعالة لإحباط هذا النوع من الهجمات: حاول سحب نافذة تسجيل الدخول إلى خارج النافذة. إذا فشلت، فهو فخ.

الطريقة الأخرى التي اقترحها أنطوان فنسنت جبارة هي - ربما لن يفاجئك هذا نظرًا لأنه الرئيس التنفيذي لشركة تنشر واحدة - هي استخدام مدير كلمات المرور. وفي الفيديو الموجود في نهاية المقال والذي يوضح الهجوم يوضح:"معظم مديري كلمات المرور منيعون ضد هذا النوع من هجمات التصيد الاحتيالي لأنهم يتحققون من عنوان النافذة لتحديد كلمة المرور التي يجب ملؤها مسبقًا".

في نفس الموضوع:التصيد الاحتيالي – يكشف اختبار Google هذا عن قدرتك على تحديد الفخاخ

وأنت، هل كنت ستقع في الفخ؟ شارك برأيك في التعليقات.

اسأل عن أحدث لدينا!

Huawei Watch Fit 3: خصم كبير على الساعة المتصلة، مع تقديم سماعات Freebuds SE 2 كمكافأة

تشهد أرخص ساعة متصلة من هواوي انخفاضًا في أسعارها كجزء من عطلة نهاية العام. وبالتالي فإن Watch Fit 3 تخضع لخصم رائع، مع سماعات الرأس اللاسلكية Freebuds SE...

الكائنات المتصلة

VPN مجاني: استمتع بجميع ميزات Surfshark مقابل 0 يورو

يتيح لك Surfshark حاليًا الاستمتاع بشبكة VPN الخاصة به مجانًا لبضعة أيام. يمكنك الاستفادة من جميع الميزات المميزة مقابل 0 يورو. انقر هنا للاستفادة من هذا العرض تقدم معظم شبكات VPN المدفوعة...

خطط بونس

سيكون هاتف Samsung Galaxy S25 Slim نحيفًا وقويًا إذا صدقت هذه التسريبات

ظهرت للتو معلومات جديدة بخصوص هاتف Samsung Galaxy S25 Slim الغامض على الإنترنت، مما يشير إلى هاتف ذكي يمكنه إعادة تعريف معايير النحافة دون المساس بالأداء. ووفقا لعدة مصادر موثوقة، من المفترض أن يظهر هذا النموذج الجديد في…

سامسونج جالاكسي اس

OnePlus 13R: تم الكشف عن الورقة الفنية للهاتف الذكي قبل إطلاقه في يناير

كشفت ورقة منتج جديدة ظهرت على أمازون للتو عن العديد من الخصائص الرئيسية لجهاز OnePlus 13R التالي، المتوقع في 7 يناير 2025. يعد هذا الهاتف الذكي متوسط المدى، خليفة OnePlus 12R المحبوب، بالفعل بتحسينات كبيرة. وفق…

ون بلس

لا يزال كومودور 64 يبلغ من العمر 42 عامًا يعمل في هذا المخبز

يعد التقادم المخطط له بمثابة آفة، لكن المخبز يوضح أن الكمبيوتر يمكنه في النهاية البقاء على قيد الحياة لعقود من الزمن. لا يزال مخبز هيليغروس، الواقع في براونسبيرغ، إنديانا، يستخدم جهاز كومودور 64 كسجل نقدي، بعد مرور 42 عامًا على إطلاقه. هذا الاكتشاف المذهل…

جهاز كمبيوتر

تسلا تستدعي ما يقرب من 700 ألف سيارة كهربائية، وإليكم الطرازات المتأثرة

أعلنت شركة Tesla للتو عن استدعاء جديد يؤثر على ما يقرب من 700000 سيارة، وهو تدخل سيتم حله ببساطة عن طريق تحديث البرنامج عن بعد. يتعلق هذا القياس بنظام مراقبة ضغط الإطارات (TPMS) و...

السيارات الكهربائية

مشروع فرض مكافأة بيئية على شراء الهواتف الذكية، الذي ذكرته وزارة التحول البيئي منذ يناير 2024، سوف يرى النور في عام 2025. ولكن يكفي أن نقول إن نطاق تطبيقه سيكون الآن محدودًا للغاية ... .

اقتصاد

Google Pixel Watch 3: تخفض أمازون سعر الإصدار 45 ملم من الساعة المتصلة

بالنسبة للتسوق في عيد الميلاد، قررت أمازون خفض سعر Pixel Watch 3. خلال عملية بيع سريعة، يتم تسعير الساعة المتصلة بـ Google المعروضة في نسختها مقاس 45 مم بسعر ...

الكائنات المتصلة

يتألق هاتف Honor Magic 7 Pro في المعايير، وسيصل قريبًا إلى فرنسا

تم اعتماد Honor Magic 7 Pro في أوروبا، مما يؤكد إصداره القادم في مناطقنا. يشير معيار الهاتف الذكي المزود بمعالج Snapdragon 8 Elite SoC إلى أداء عالٍ للغاية. تم إطلاق هاتف Honor Magic 7 Pro…

شرف

بعد Orange، جاء دور Free للحصول على أخبار جيدة لعشاق Disney

بعد Orange، جاء دور Free للإعلان عن أخبار سارة لكل محبي ديزني الذين كانوا يحزنون على اختفاء قنوات ديزني. كما تعلمون، قامت قناة Canal+ بإضفاء الطابع الرسمي على طلاقها من ديزني في النهاية...

حر